Write Up del CTF Demo CIDSI 2018

Que tal?!

Este es el inicio de una serie de posts de CTFs que fueron rumbo al Congreso Internacional De Seguridad Informática (CIDSI)

que fue organizado por la Agencia de Gobierno Electrónico y Tecnologías de Información y Comunicación (AGETIC) gracias a las gestiones del Centro de Gestión de Incidentes Informáticos(CGII) realizado del 29 de Noviembre al 1 de Diciembre del 2018

Empezamos con el primer CTF organizado como demo por el CGII.

1. Introducir el flag

Este solo es un reto demostrativo para mostrar como funciona la plataforma.

El reto solo consiste en enviar la bandera (flag) La bandera (Flag) es: 327a6c4304ad5938eaf0efb6cc3e53dc

solución: En el enunciado nos dan directamente la Flag:

1327a6c4304ad5938eaf0efb6cc3e53dc

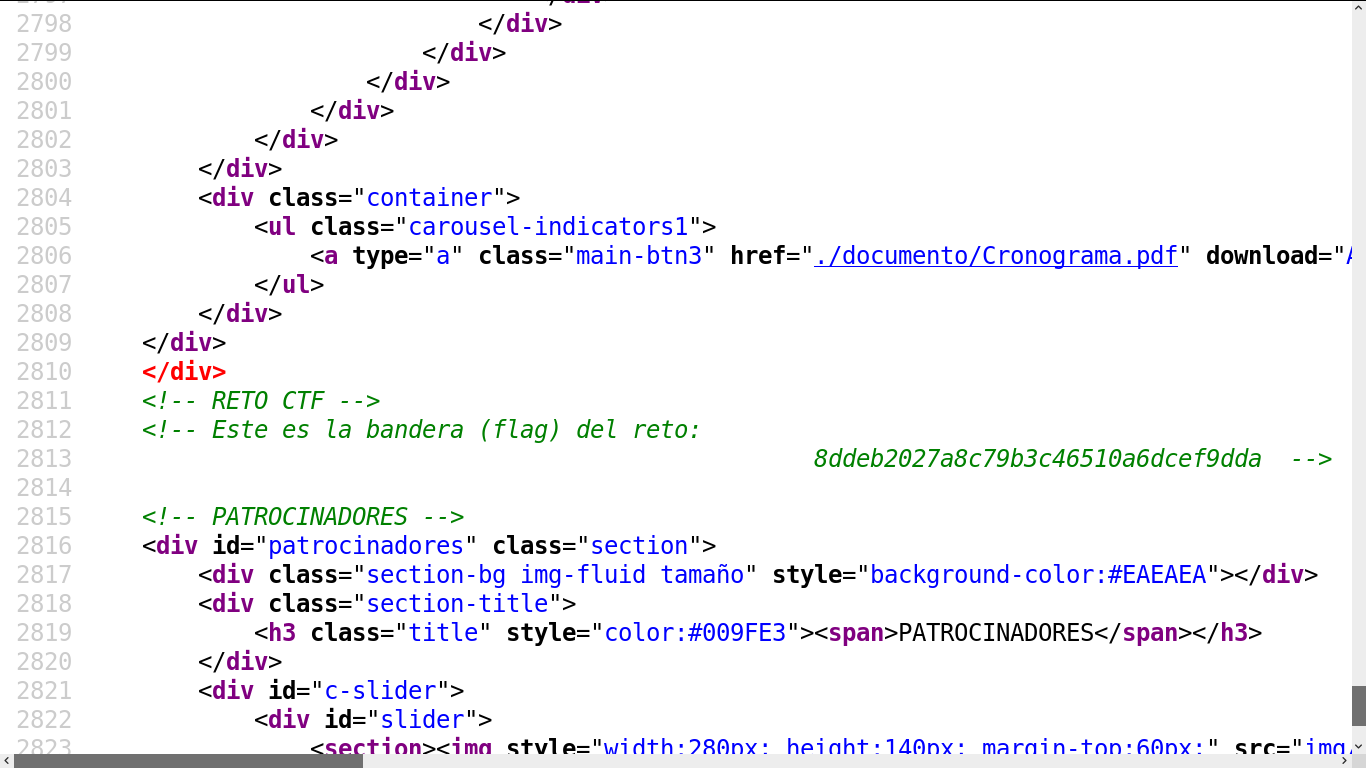

2. Web site

Ahora el reto sera un poco mas "dificil". Uno de los programadores de la AGETIC quizo darte una ayuda y te dejo una pista del flag en el sitio del evento. Link: https://www.cgii.gob.bo/eventos/cidsi2018/

solución:

Debemos examinar el código de la pagina, podemos inspeccionar presionando F12 u Ctrl+U

Entonces la flag es:

Entonces la flag es:

18ddeb2027a8c79b3c46510a6dcef9dda

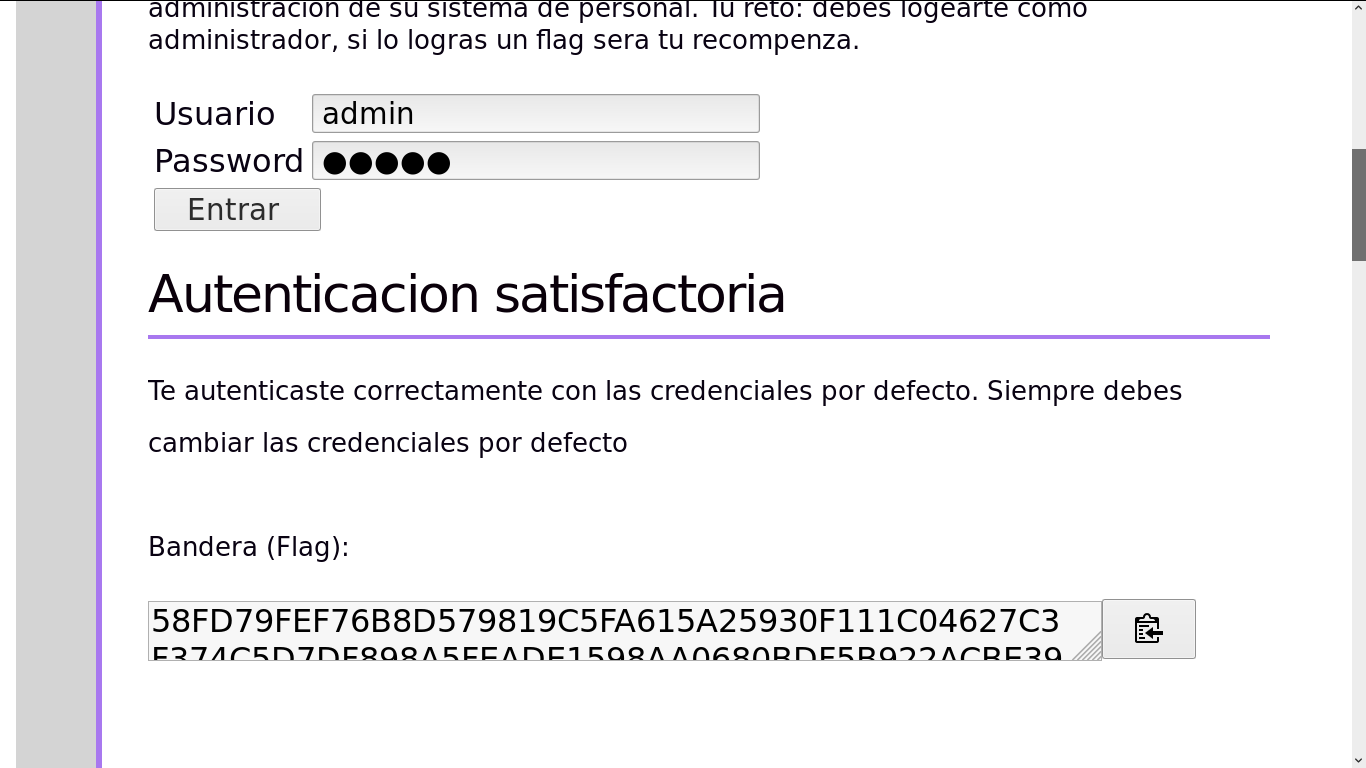

3. Panel administrativo

Malas configuraciones de seguridad.

Los desarrolladores usualmente usan passwords por defecto o fáciles de adivinar.

Estas comenzando a desarrollar tus habilidades de hacker, en eso vas de visita a una empresa y te conectas a su red interna. ¡Sorpresa! encontraste el panel de administración de su sistema de personal. Tu reto: debes logearte como administrador, si lo logras un flag sera tu recompenza.

solución: existen muchas combinaciones de usuarios y contraseñas por defecto o usuales, por ejemplo la siguiente lista.

pero probemos uno de los mas usuales el típico admin/admin

estupendo! esta es la flag:

158FD79FEF76B8D579819C5FA615A25930F111C04627C3F374C5D7DF898A5FEADE1598AA0680BDF5B922ACBE396691FD1943A181E362F32FFCC0B29A6DD725BA0

4. Cracking

Crackeando el hash

Hoy en dia el algoritmo de encriptación MD5 ya no es considerado seguro.

Un amigo hacker esta realizando un evaluación de seguridad (Ethical hacking), tuvo acceso a una base de datos de usuarios y si logra acceder con algun usuario podra ganar privilegios y mantener muchos más accesos. Te pide ayuda para "romper" un hash, no actualizado por suerte. Si puedes ayudarlo, tu recompenza es la bandera (flag) que es el texto plano (sin encriptar) del hash

3cc31cd246149aec68079241e71e98f6

solución: Buscamos en Google el hash y por suerte, muchas paginas tienen ya almacenado ese. Caso contrario tenemos herramientas como Hashcat o el clásico John The Ripper. Por suerte la respuesta esta en Google.

1Pa$$w0rd

5. Cracking 2

Estas de vacaciones en un hotel 5 estrellas. A un amigo tuyo se le ocurrio capturar trafico con la herramienta wireshark y para la alegria del grupo pudo capturar el ingreso de un empleado a la intranet donde estan las promociones para ganar noches gratis en el hotel. Lamentablemente el password parece estar "encriptado", pero esto es fácil para ti, si lo descubres el password es la bandera. El hash capturado es :

ODcwMzM2NzA5ODUwMDUzNA==

solución: Si tienes mas experiencia se puede notar a simple vista q es un Base64, o en su defecto pero poco probable un Base 32, sin embargo existen muchos identificadores de encodeados, buscalos en Google ;)

La flag es:

18703367098500534

6. Cracking 3

Haciendo pruebas de captura de tráfico capturas lo que aparentemente es un hash:

MNQXA4TJMNXXE3TJN4======Tu misión es obtener el texto plano de ese "hash"

Pista: El algoritmo usado para este reto es la "mitad de dificil" de base64.

solución: En el enunciado nos dan la pista de base32 La flag es:

1capricornio

7. Cracking 4

Un amigo esta haciendo un postgrado en seguridad de la información pero se falto a la primera clase de criptografia y te pide ayuda para resolver su tarea que es decodificar el texto :

ynivqnrftravnyPista: Si hoy fuera "martes 13" las cosas serian mas fáciles.

solución: La pista hace referencia a ROT13 o cifrado cesar, podemos buscar en Google una pagina para decodear ROT13, comprobamos y efectivamente es :D

La flag es:

1lavidaesgenial

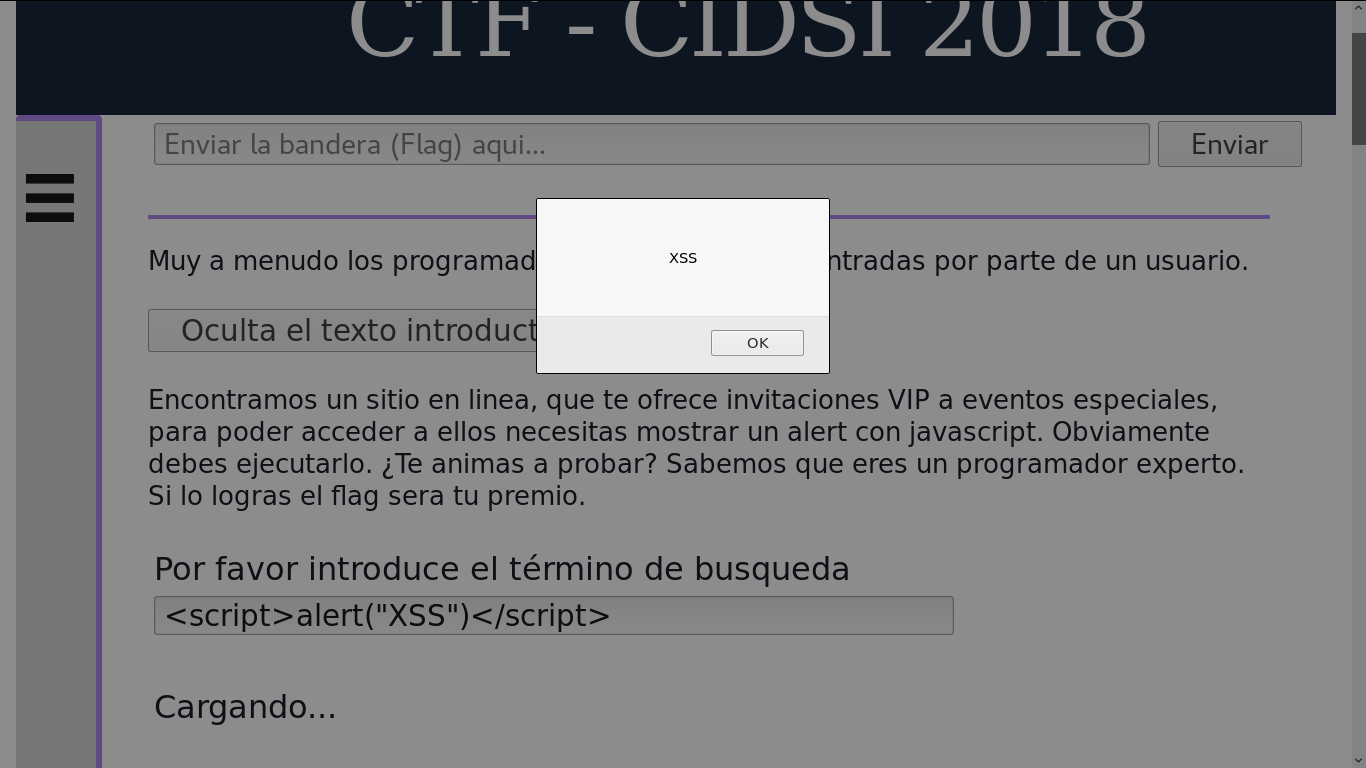

8. Buscar usuario

Muy a menudo los programadores no sanitizan las entradas por parte de un usuario.

Encontramos un sitio en linea, que te ofrece invitaciones VIP a eventos especiales, para poder acceder a ellos necesitas mostrar un alert con javascript. Obviamente debes ejecutarlo. ¿Te animas a probar? Sabemos que eres un programador experto. Si lo logras el flag sera tu premio.

solución: Nos sugiere un ataque de XSS, intentemos algo sencillo, introducir directamente el script

1<script>alert("XSS")</script>

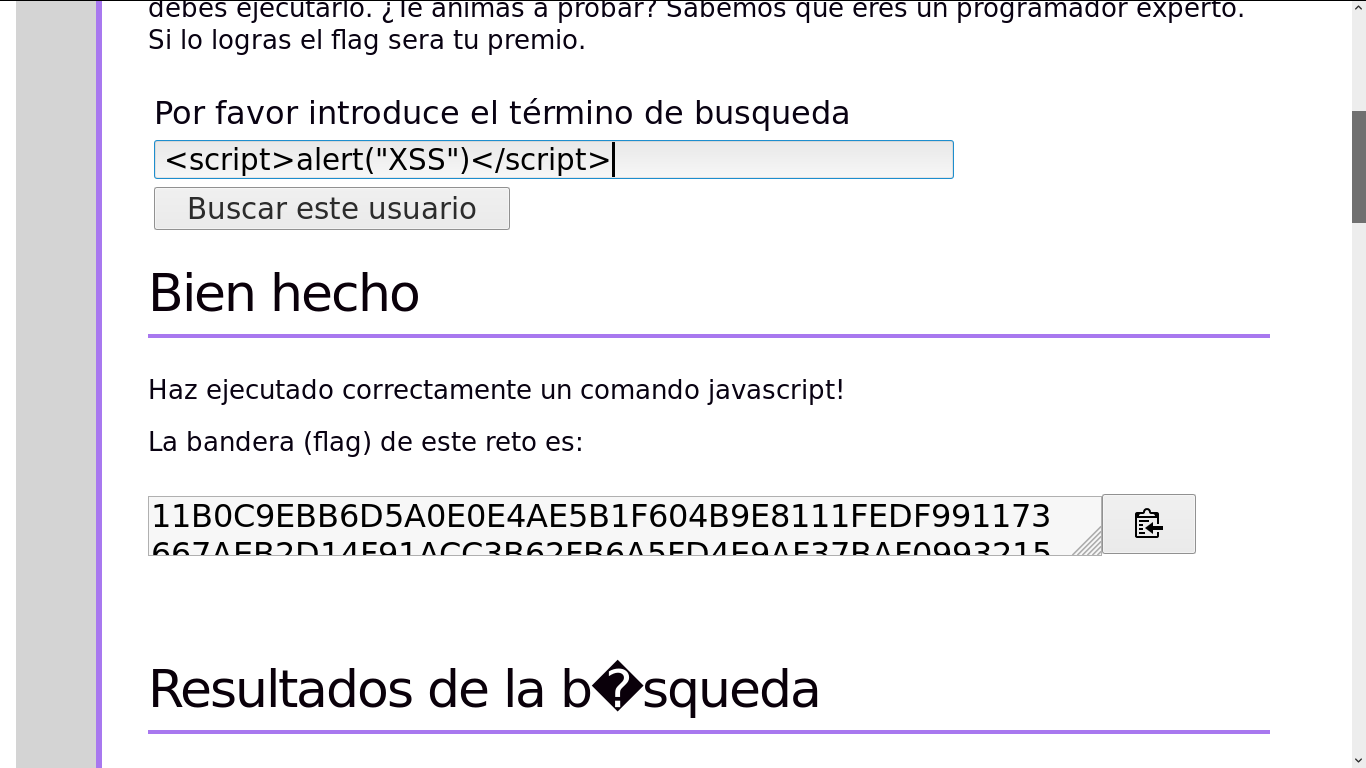

y nos resulta! :D

y la respectiva respuesta

La flag:

111B0C9EBB6D5A0E0E4AE5B1F604B9E8111FEDF991173667AEB2D14F91ACC3B62FB6A5FD4E9AF37BAF09932150BF0D89A3B89F2B9F135347799D95DB38A4AC515

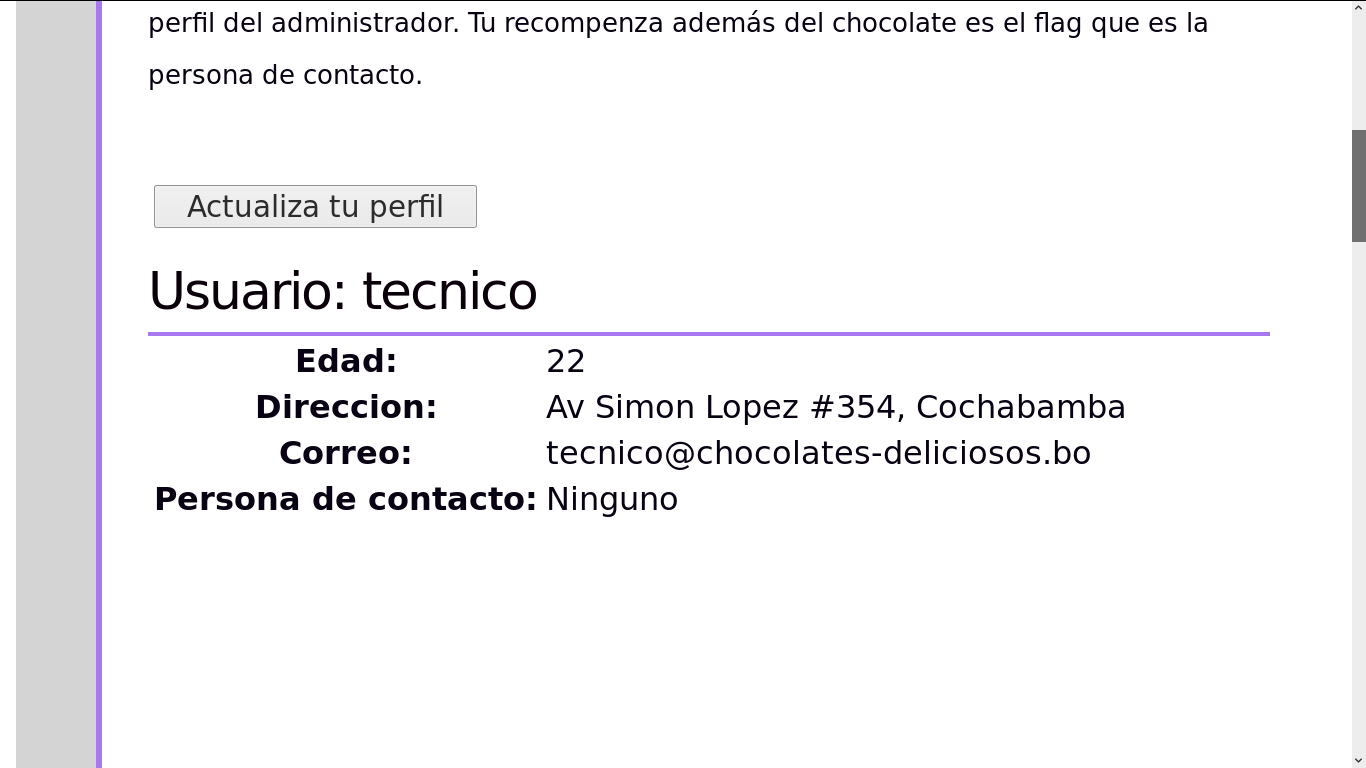

9. Ver perfil

Vamos avanzando, la empresa de chocolates esta realizando envios gratuitos a una lista aleatorea y son muchos chocolates. Para entrar al sistema que contiene la lista. Debes cambiar el permiso porque ahora solo tienes el rol de técnico, pero si eres administrador podria tener todo el chocolate que quieras. Tu reto es tener acceso al perfil del administrador. Tu recompenza además del chocolate es el flag que es la persona de contacto.

solución: Examinemos las cabeceras de la petición que se envía al darle a "Actualiza tu perfil"

1POST /eventos/cidsi2018/ctfdemo/lessons/fdb94122d0f032821019c7edf09dc62ea21e25ca619ed9107bcc50e4a8dbc100 HTTP/1.1

2Host: www.cgii.gob.bo

3Accept: */*

4Accept-Language: en-US,en;q=0.5

5Accept-Encoding: gzip, deflate

6Referer: https://www.cgii.gob.bo/eventos/cidsi2018/ctfdemo/lessons/fdb94122d0f032821019c7edf09dc62ea21e25ca619ed9107bcc50e4a8dbc100.jsp

7Content-Type: application/x-www-form-urlencoded

8X-Requested-With: XMLHttpRequest

9Content-Length: 16

10Connection: close

11

12username=tecnico

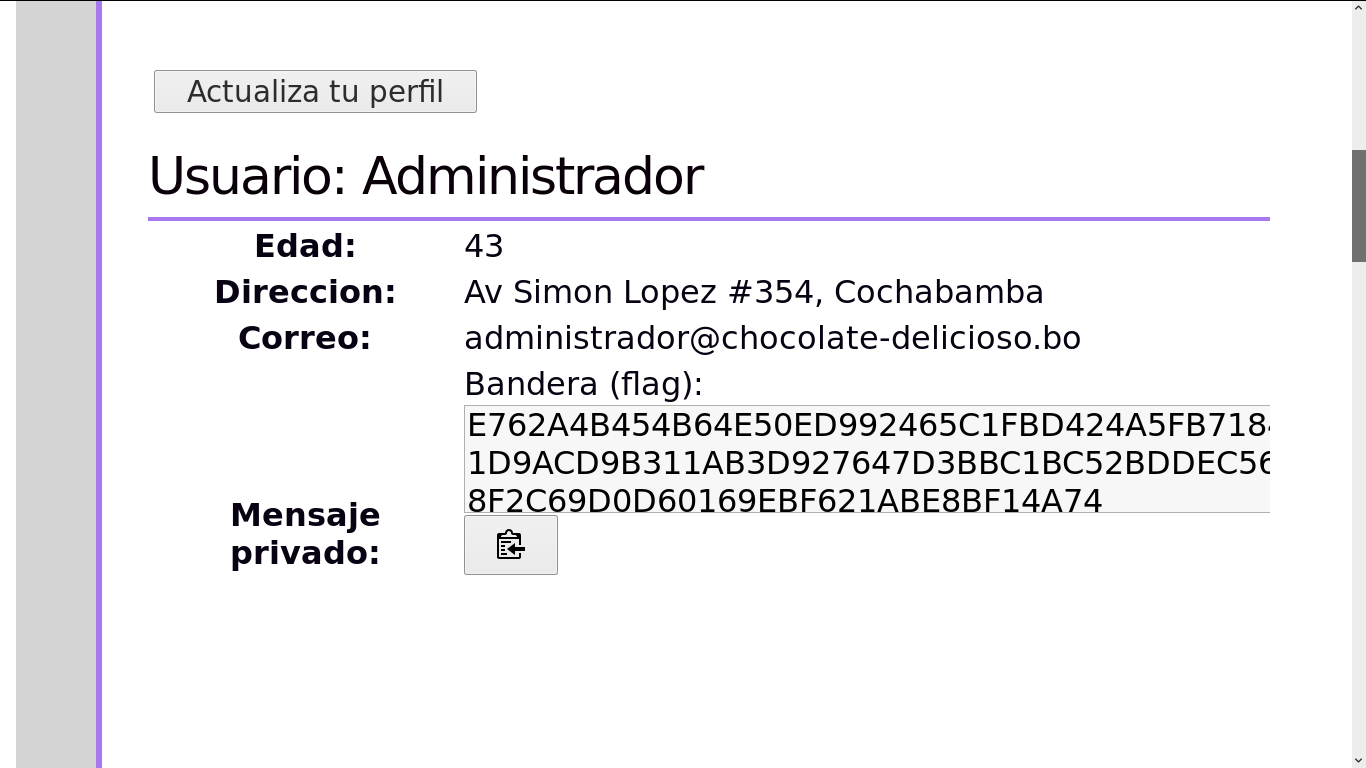

Como nos sugiere en el enunciado tratemos de acceder al administrador, si modificamos el username a:

1username=administrador

Voilà! la flag es:

Voilà! la flag es:

1E762A4B454B64E50ED992465C1FBD424A5FB7184E9AA89B901D9ACD9B311AB3D927647D3BBC1BC52BDDEC560A005F72638F2C69D0D60169EBF621ABE8BF14A74

Como diríamos en Bolivia... esito seria. Los siguientes Write Ups se irán publicando pronto, e indexando aquí y en cada uno de ellos. Hasta la próxima!

-Hackers are People Too 😜

links de la Serie